plan de seguridad informatica

Protección de datos: claves para cumplir con la normativa sin morir en el intento

Hablar de protección de datos suena a burocracia infinita, papeleo, avisos legales que nadie lee y políticas de privacidad larguísimas. Pero no cumplir con la normativa (como el famoso RGPD) puede salir bastante caro. Y no solo hablo de multas, también de pérdida de confianza, reputación y clientes.

En este post, te cuento lo esencial para cumplir con la normativa de protección de datos sin convertir tu día a día en un infierno administrativo. ¿Preparado para sobrevivir a la jungla legal con algo de sentido común y tecnología?

¿Qué dice la ley realmente?

La normativa europea más importante en este tema es el Reglamento General de Protección de Datos (RGPD), que obliga a todas las empresas que traten datos personales (sí, también tu pyme o negocio local) a:

Informar a los usuarios de forma clara y transparente.

Obtener el consentimiento cuando sea necesario.

Garantizar la seguridad de los datos.

Permitir a las personas ejercer sus derechos: acceso, rectificación, supresión, etc.

Notificar brechas de seguridad.

Y por si fuera poco, en España también aplican normas complementarias como la LOPDGDD. Así que sí, cumplir con la protección de datos no es opcional.

Clave #1: Solo recoge los datos que realmente necesitas

Parece obvio, pero muchas empresas recolectan información "por si acaso". Si no necesitas el DNI, la fecha de nacimiento o el número de zapatos de tu cliente, ¡no lo pidas! Cada dato adicional es una responsabilidad más.

✅ Consejo práctico: revisa todos tus formularios, contratos y sistemas. ¿Podrías reducir los campos? Hazlo.

Clave #2: Informa de forma clara y sencilla

Tu aviso legal no debería parecer sacado de un juzgado del siglo pasado. Usa un lenguaje claro, directo y que no dé sueño. Explica quién eres, para qué usas los datos, cuánto tiempo los guardas y si los compartes con terceros.

✅ Consejo práctico: crea una política de privacidad entendible por humanos. Si puedes resumirla en una infografía o vídeo, mejor.

Clave #3: Seguridad informática o estás vendido

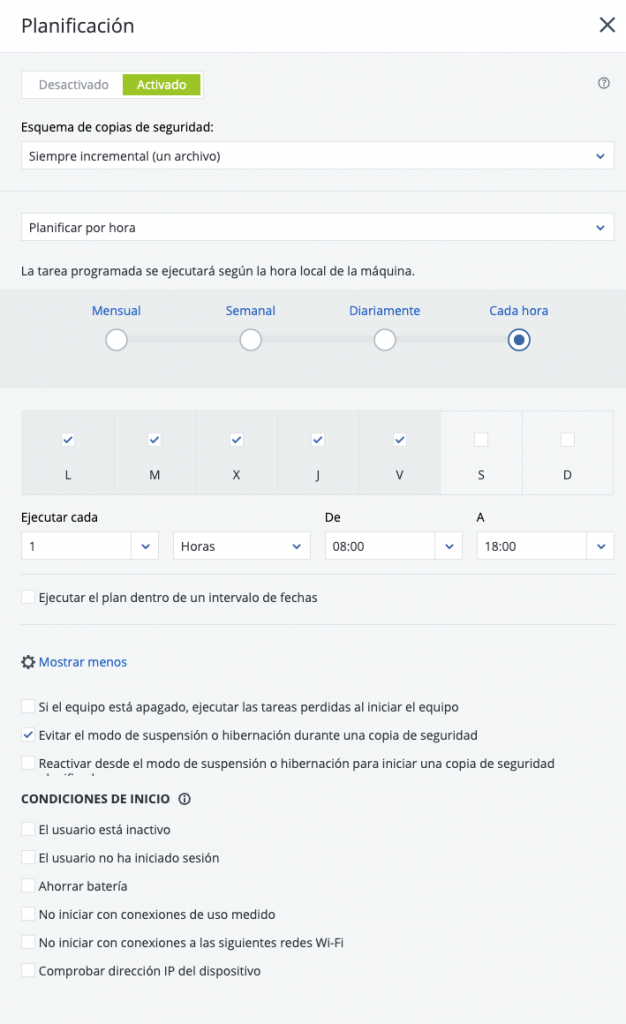

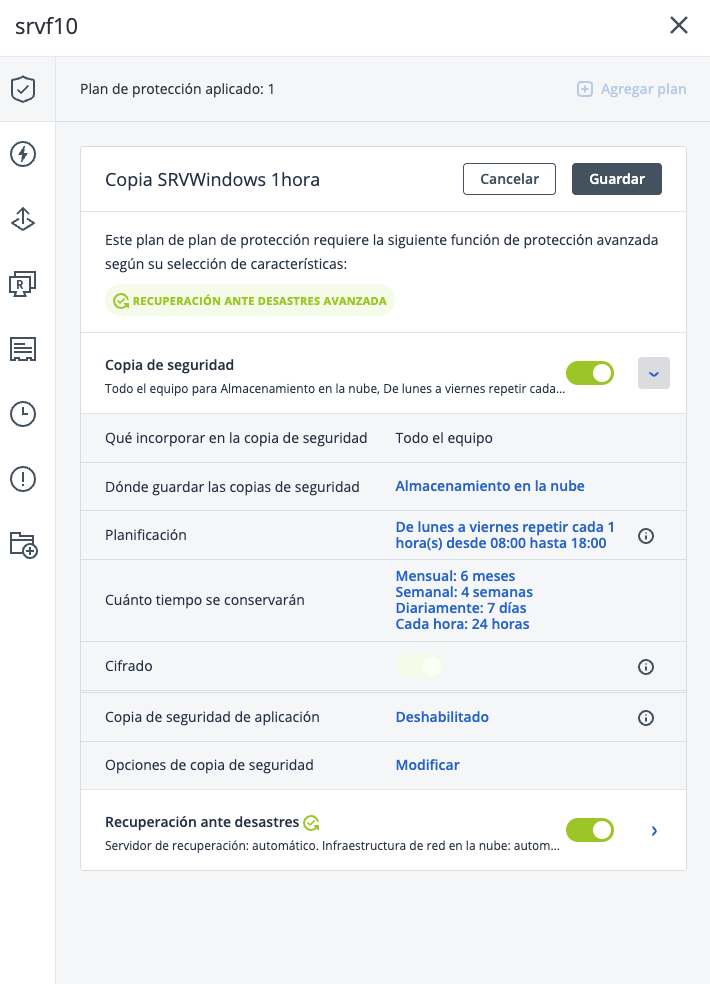

Aquí es donde muchas empresas se la juegan. Puedes tener los mejores textos legales del mundo, pero si tus sistemas son vulnerables, de poco sirve. ¿Tienes antivirus actualizado? ¿Contraseñas seguras? ¿Copias de seguridad? ¿Accesos controlados?

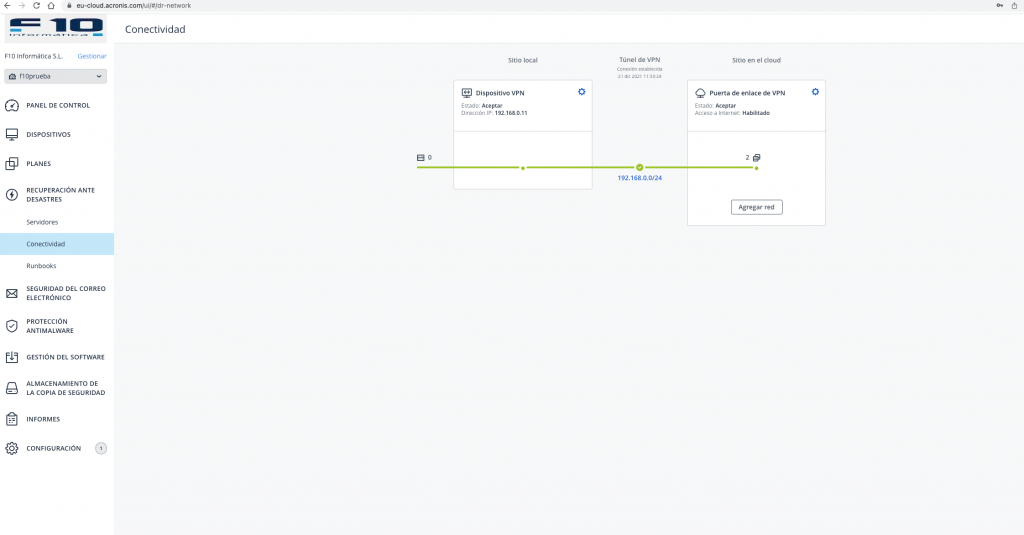

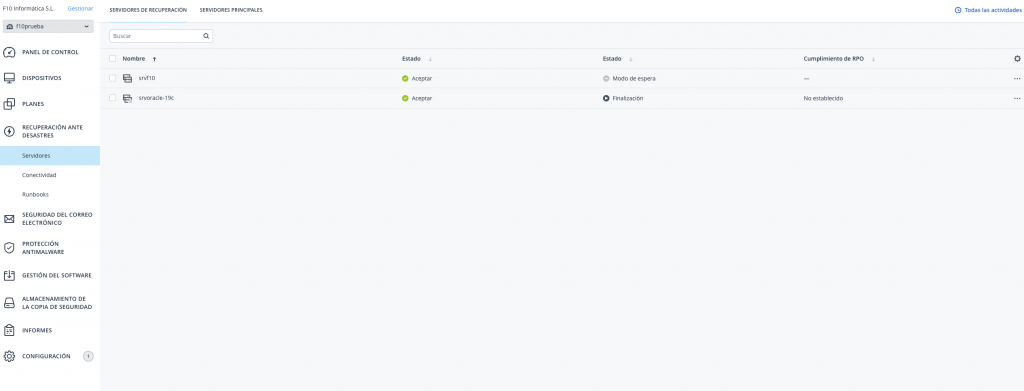

Aquí es donde entra en juego la ciberseguridad y contar con un buen servicio IT de soporte y monitorización.

✅ Consejo práctico: si no estás seguro del estado de tu red o sistemas, llámame y te hago una auditoría. Más vale prevenir que pagar una multa o perder todos tus datos.

Clave #4: Documenta todo (pero sin obsesionarte)

El RGPD exige llevar un registro de actividades de tratamiento, firmar contratos con proveedores que acceden a datos (como contables, empresas de email marketing o incluso tu informático) y tener ciertos protocolos preparados (como qué hacer si hay una fuga de datos).

✅ Consejo práctico: no hace falta tener una montaña de documentos. Un buen servicio de consultoría informática puede ayudarte a crear lo justo y necesario

Clave #5: Conciencia a tu equipo

De nada sirve tener todo en regla si tu personal sigue enviando correos con datos personales sin cifrar o dejando el ordenador desbloqueado en la oficina. La formación interna es vital.

✅ Consejo práctico: un taller básico de protección de datos o unas buenas prácticas pueden marcar la diferencia. Y no, no tiene que ser aburrido.

¿Y si ya ha pasado algo?

Si has tenido una fuga de datos, un hackeo o un error humano, hay que actuar rápido: evaluar el daño, documentar lo ocurrido, notificar a la AEPD si es grave y comunicarlo a los afectados. No lo tapes. Ocultar un incidente puede empeorar mucho las cosas.

Conclusión: cumplir con la protección de datos no tiene que ser una pesadilla

Con un poco de sentido común, herramientas adecuadas y un buen soporte técnico o consultoría informática, puedes cumplir con la normativa sin ahogarte en papeles ni vivir con miedo a una inspección.

💡 Si te da pereza ponerte con todo esto o no sabes por dónde empezar, puedo ayudarte. En f10informatica.es ofrecemos consultoría en protección de datos, servicios de ciberseguridad, y soluciones prácticas para empresas que no quieren complicarse.

¿Tienes dudas o quieres que revisemos tu caso?

Escríbeme, cuéntame tu situación y vemos cómo hacerlo fácil, rápido y legal.